Agências de segurança dos Estados Unidos e do Reino Unido voltaram a acusar a Rússia de ser a responsável por ataques contra áreas sensíveis de sua infraestrutura.

Nesta quinta-feira (1), o FBI e a NSI atribuíram a unidades militares cibernéticas russas o lançamento de ofensivas de força bruta de larga escala contra sistemas de nuvem usados por empresas e agências governamentais ao redor do mundo.

Os ataques denunciados estão ligados a um grupo de cibercriminosos identificado como APT28, ou Fancy Bear. O relatório também é assinado pela US Cybersecurity and Infrastructure Security Agency (CISA) e pelo Cyber Security Centre (NCSC) do Reino Unido; e afirma que as ofensivas começaram na metade de 2019 e continuam sendo realizados até agora.

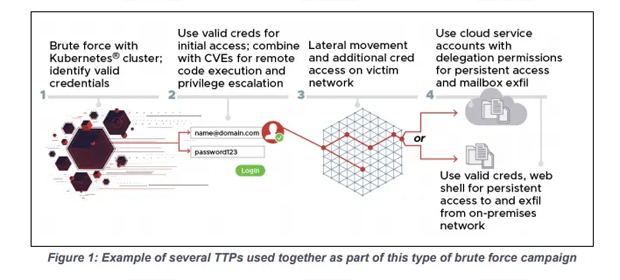

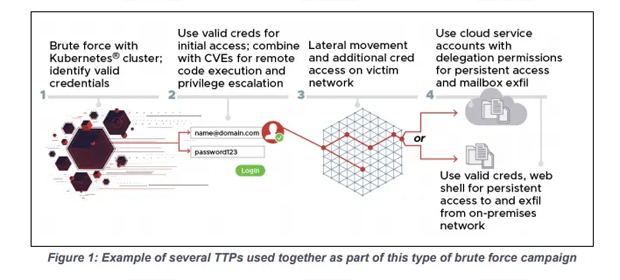

As agências de inteligência afirmam que a unidade militar 26165 do 85º Centro de Serviços Especiais (GTsSS) da Diretoria de Inteligência do Estado-Maior Russo (GRU) criou um cluster de Kubernetes para realizar tentativas de acesso baseados no uso de força bruta. Entre seus principais alvos estão os serviços de nuvem oferecidos pelo Microsoft Office 365, entre outros de e-mail.

Um cluster de Kubernetes é um conjunto de nós que executa aplicativos em contêineres com pacotes de tarefas mais leves e flexíveis que máquinas virtuais, permitindo desenvolvimento e gerenciamento mais fáceis e remotos, de qualquer lugar, sem o uso específico de um sistema operacional, em vários ambientes digitais.

Segundo o relatório, o Fancy Bear usa máquinas comprometidas para ganhar acesso interno a servidores de e-mail. A partir disso, eles realizam movimentações laterais para tomar controle completo de redes e, usando credenciais válidas roubadas, criam backdoors que garantem a eles acesso permanente.

Grupo tentava disfarçar seus ataques Os ataques do grupo permaneciam fora do radar por serem disfarçados através da rede TOR e por serviços de VPN como CactusVPN, IPVanish, NordVPN, ProtonVPN, Surfshark e WorldVPN. Os cibercriminosos também usavam protocolos como HTTP(S), IMAP(S), POP3 e NTLM para variar seus métodos de ataque e ajudar a despistar possíveis investigações. Os ataques de força bruta também eram espaçados de forma a dificultar a detecção de um padrão único.

“Esta longa campanha de força bruta para coletar e exfiltrar dados, credenciais de acesso e muito mais provavelmente está em andamento em escala global”, alerta Rob Joyce, Diretor de Segurança Cibernética da NSA. “Os defensores de redes devem usar autenticação multifator e as atenuações adicionais para combater essa atividade”, complementou.

Em um documento público, as agências divulgaram alguns dos endereços de IP usados pelo Fancy Bear em seus ataques para que organizações possam se proteger. Entre os principais alvos estavam organizações governamentais e militares, empresas que fornecem soluções de defesa, companhias de energia, escritórios de advocacia, grupos de mídia e instituições de ensino superior.